El día de ayer Wikileaks reveló información referente a los métodos de la CIA para hackear información del ciudadano común. Aquí tenemos un resumen de lo más preocupante.

WikiLeaks acaba de revelar la documentación interna del arsenal masivo de la CIA de herramientas y técnicas de hacking. Estos 8,761 documentos, llamados "Vault 7", muestran cómo sus operativos pueden monitorear y controlar remotamente dispositivos, como computadores, teléfonos, televisores y autos.

Y lo que es peor, este archivo de técnicas parece estar al aire libre, donde todo tipo de hackers pueden usarlo para atacarnos.

"La CIA perdió el control de la mayoría de su arsenal de piratería, incluyendo malware, viruses, troyanos, explotación de vulnerabilidades tecnológicas llamadas de "día cero", sistemas de control remoto de malware y documentación asociada. Esta colección extraordinaria, que asciende a más de varios cientos de millones de líneas de código, le da a su poseedor toda la capacidad de hacking de la CIA. "- WikiLeaks

WikiLeaks ha optado por no publicar el código malicioso en sí "hasta que un exista un consenso sobre ... cómo tales 'armas' deben ser analizadas, desarmadas y publicadas".

Pero esto ha puesto al descubierto sólo cuántas personas son conscientes de estas técnicas de hacking devastadoras.

"Este archivo parece haber sido distribuido entre antiguos hackers y contratistas del gobierno estadounidense de una manera no autorizada, uno de los cuales ha proporcionado a WikiLeaks partes del archivo". - WikiLeaks

Maliciosamente, estos hacks fueron comprados o robados de agencias de inteligencia de otros países, y en lugar de cerrar estas vulnerabilidades, el gobierno puso a todos en riesgo al mantenerlos intencionalmente abiertos.

"Es urgente que estas decisiones políticas sean debatidas públicamente, incluyendo si las capacidades de hacking de la CIA exceden sus poderes asignados y el problema de la supervisión pública de la agencia." - el operativo que filtró los datos a Wikileaks

En primer lugar, vamos a listar tres puntos importantes de la liberación de "Vault 7" que cada ciudadano estadounidense debe tener conocimiento. Luego le daré un consejo accionable sobre cómo puede protegerse de esta sobrecarga ilegal por parte del gobierno de Estados Unidos y de los hackers maliciosos que el gobierno ha autorizado a través de su propia imprudencia.

1. Si conduce un coche con conexión al Internet, los hackers pueden hacer chocar su carro contra un muro de concreto y matar a usted y a su familia.

Si piensa que es exagerado o ciencia ficción, tome en cuenta que es 100% real, y que incluso ya ha ocurrido:

Hace casi un año atrás, Aubrey McClendon, un titán de la industria del gas natural, murió cuando, según la policía, condujo su vehículo deportivo "directamente contra una pared" en Oklahoma City el miércoles, un día después de que fue acusado de un cargo de conspiración para manipular licitaciones para comprar petróleo y gas natural arrienda en el noroeste de Oklahoma. El hombre no estaba borracho, ni drogado, y esto ocurrio a plena luz del día. De acuerdo al reporte policial, tuvo muchas oportunidades para corregir la dirección del vehículo pero no lo hizo (o no pudo hacerlo).

"A partir de octubre de 2014, la CIA también estaba estudiando la posibilidad de infectar los sistemas de control de vehículos utilizados por los coches y camiones modernos. El propósito de tal control no está especificado, pero permitiría a la CIA participar en asesinatos casi indetectables."- WikiLeaks

El coche de Aubrey McClendon era un Chevrolet Tahoe 2013 que tenía las capacidades técnicas necesarias para ser hackeado.

Y ya hace tiempo que se conoce que los coches que se conectan al internet pueden ser hackeados y controlados por computadora, evitando que el conductor tenga control del vehículo.

Si sigue dudando y pensando que esto es ciencia ficción, mire el siguiente video donde unos hackers toman el control de un Jeep Cherokee del 2014 por internet:

Fuente: https://youtu.be/MK0SrxBC1xs

Al igual que otras compañías de software, los fabricantes de automóviles constantemente corrigen las vulnerabilidades a medida que las descubren. Así que si usted tiene un coche conectado a Internet, es sumamente recomendable siempre actualizar a la última versión de su software.

2. No importa cuán segura sea una aplicación: si el sistema operativo en el que se ejecuta es hackeado, la aplicación ya deja de ser segura.

Dado que la CIA (y probablemente muchas otras organizaciones, ahora) saben cómo poner en peligro los dispositivos iOS y Android, pueden interceptar los datos antes de que llegue a la aplicación. Esto significa que pueden captar su entrada sin encripción (micrófono, pulsaciones de teclas) antes de que Signal o WhatsApp puedan encriptarlos.

Una manera importante de reducir el impacto de estas vulnerabilidades es usando software que sea "open source" siempre que sea posible.

De hecho, si necesita chatear desde su teléfono, la aplicación Signal para iPhone y para Android es open source y de las más seguras en cuanto a encripción y privacidad.

"El software propietario (que no es open source) tiende a tener características maliciosas. El punto es que con un programa propietario, cuando los usuarios no tienen el código fuente, nunca podemos ver si se respeta la privacidad y de qué manera funciona la encripción. Así que debes considerar cada programa propietario como malware potencial."- Richard Stallman, fundador del Proyecto GNU

Usted puede estar pensando - no es Android open source? Su núcleo es de código abierto, pero Google y fabricantes de teléfonos como Samsung están cada vez más añadido código cerrado encima de este código libre. Al hacerlo, se están abriendo a más formas de ser hackeado. Cuando el código es cerrado, no hay mucho que la comunidad de desarrolladores pueda hacer para ayudarlos.

"Hay dos tipos de empresas: las que han sido hackeadas, y las que aún no saben que han sido hackeadas." - John Chambers, ex CEO de Cisco

3. El hecho de que un dispositivo parezca que está apagado no significa que realmente está apagado.

Una de los descubrimientos más preocupantes consiste en hacer que los televisores inteligentes parezcan apagados, pero en realidad dejan sus micrófonos encendidos. Personas de todo el mundo están literalmente siendo escuchados en sus propias casas con estos televisores que se conectan al internet.

Esta simulación de estar apagado, cuando en realidad el dispositivo está encendido y escuchando o espiando, la CIA le dio el nombre de "Weeping Angel" (Angel que llora).

El Angel que llora es un demonio sacado de la serie de televisión británica de ciencia ficción titulada "Doctor Who". De acuerdo a esta serie, estos ángeles llorosos son una raza alienígena. La serie juega con la idea de que toda estatua es un ángel lloroso en secreto y que ataca cuando la persona aparta su mirada de ellos. Pues así la CIA da a entender que todo dispositivo con conexión al internet es un aparato espia en secreto que nos espia cuando pensamos que está apagado.

Fuente: https://youtu.be/ByPrDPbdRhc

"El ataque contra los televisores inteligentes de Samsung se desarrolló en cooperación con el MI5 / BTSS del Reino Unido. Después de la infección, Weeping Angel pone al televisor de destino en un modo falso de apagado, por lo que el propietario cree falsamente que el televisor está apagado cuando está verdaderamente encendido. En el modo 'Fake-Off' (apagado falso), el televisor funciona como un troyan, graba conversaciones en la sala y las envía por Internet a un servidor secreto de la CIA."- Documentos de Vault 7

La documentación filtrada de la CIA muestra cómo los hackers pueden apagar los televisores LEDs para que el dispositivo parezca apagado.

Left: Samsung SmartTV privacy policy, warning users not to discuss personal info in front of their TV

— Parker Higgins (@xor) February 8, 2015

Right: 1984 pic.twitter.com/osywjYKV3W

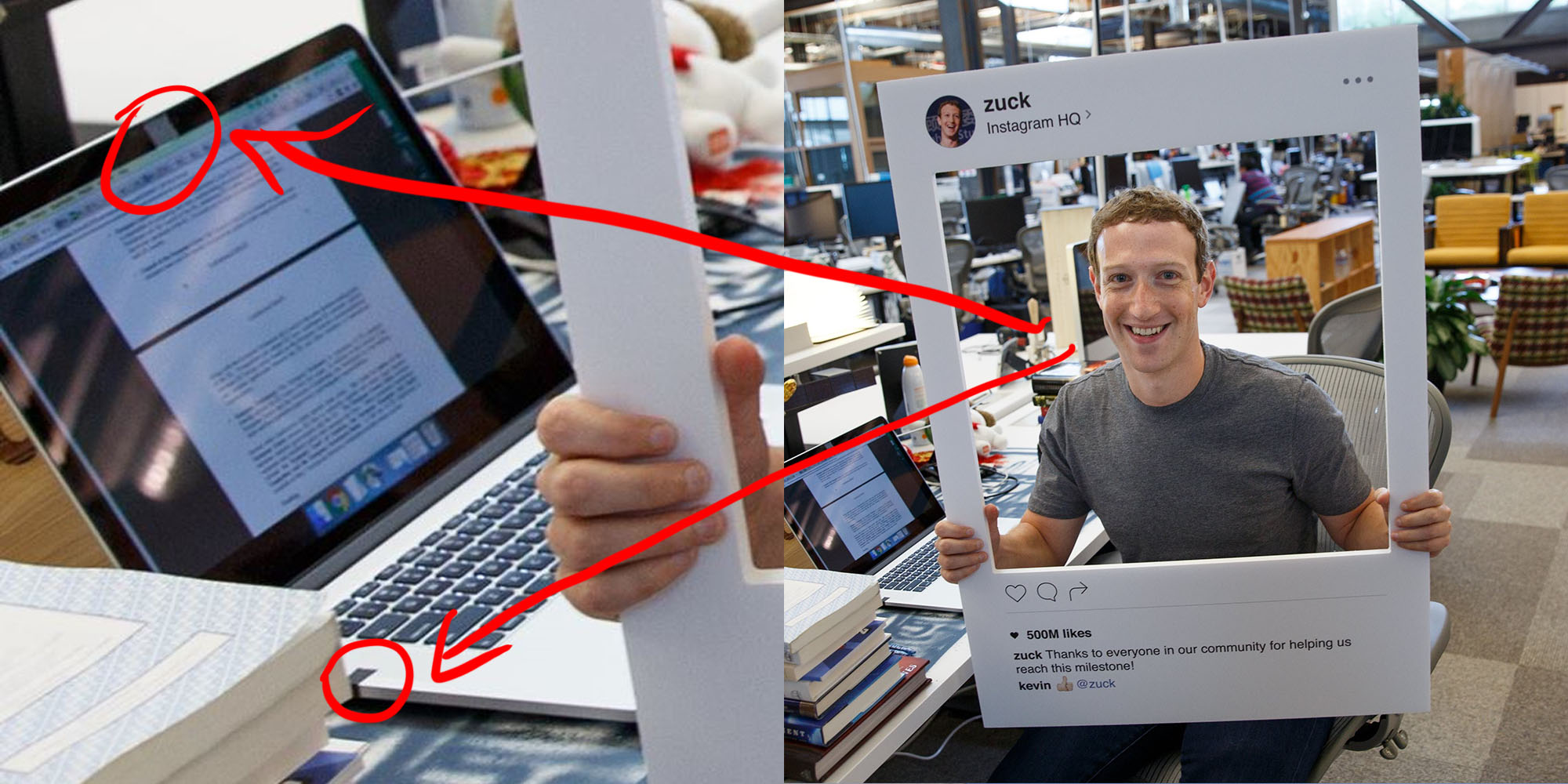

¿Sabes que la luz que se enciende siempre que su cámara web está grabando? Eso también se puede apagar. Incluso el director del FBI -el mismo funcionario que recientemente pagó a los piratas informáticos un millón de dólares para desbloquear el iPhone de un tirador- está animando a todos a cubrir sus cámaras web.

Y todos se deben recordar como el propio jefe de Facebook, Mark Zuckerberg, en una foto que el mismo posteara el año pasado, revelaba que él bloqueaba su cámara y los microfonos de su laptop para no ser espiado.

De la misma manera en que siempre debe tratar una pistola como si estuviera cargada, siempre debe tratar un micrófono como si estuviera grabando.

Cómo tratar de tomar control de la privacidad?

Siempre habrá nuevas vulnerabilidades. Ninguna aplicación de software será completamente segura. Debemos seguir atentos y vigilando.

Yes battering rams exist, no you shouldn't stop locking your doors. Yes hacking exists, no you shouldn't stop using Signal, WhatsApp #Vault7 pic.twitter.com/JolVV1sgSL

— Steve Phillips (@elimisteve) March 7, 2017

-

Infórmese sobre la ciberseguridad y la ciberguerra.

-

Use programas que permitan usar buenos métodos de encripción y siempre que pueda use contraseñas que permitan el llamado "autenticación de 2 pasos".

Fuente: FreeCodeCamp

Fuente: WikiLeaks

Y para finalizar, la pregunta que todos deberíamos hacernos es:

Por qué la CIA está permitiendo que se filtre este tipo de información?

Edward Snowden nos dejó saber que todos nuestros correos electrónicos y toda la información de nuestros teléfonos estaban siendo espiadas por las agencias de inteligencia como la NSA, y ahora esta revelación a través de WikiLeaks va un pasó más allá al confirmar que nos pueden ver, escuchar, grabar, usando también nuestros dispositivos conectados al internet como los televisores.

Hay muchos asuntos sospechosos sobre el caso Snowden, pues si la CIA quisiera matarlo lo hubiera hecho hace mucho tiempo atrás, sin embargo están permitiendo que él siga filtrando información a través de Twitter, y además están permitiendo que WikiLeaks saque este tipo de información. La pregunta es por qué?

El motivo por el cual nos dejan saber que estamos siendo vigilados, grabados y escuchados, es primero para desensibilizarnos al hecho de que hemos perdido la privacidad inclusive dentro de nuestros propios hogares. No nos queda más que aceptar el hecho de que el gobierno tiene el poder, la capacidad y la autoridad para vigilarnos hasta en nuestros propios hogares.

Segundo: como nos hacen conocer que estamos siendo totalmente vigilados, desde lo que escribimos en un correo electrónico, hasta lo que posteamos en facebook, hasta lo que decimos en Whatsapp, y hasta lo que hablamos en privado dentro de nuestra casa, eso crea un miedo inherente dentro del colectivo de la población que previene al ciudadano común de expresarse libremente a favor o en contra del gobierno o de sus instituciones.

Si alguien quiere organizar una marcha en contra del gobierno, pues lo pensará dos veces. Si alguien quiere decir algo en contra del estado (y muy pronto en contra de la iglesia establecida), lo pensará dos veces. Así se inhibe la libertad de conciencia y expresión, en otras palabras: estamos viendo y aceptando como paso a paso se nos quita la libertad y se nos inpone un gobierno totalitario al estilo orwelliano.

Pensemos un poco... si ayer ya aceptamos que se nos rebusque en los aeropuertos como si fueramos terroristas, si ayer permitimos que todos nuestros correos electrónicos y nuestras llamadas telefónicas sean escaneadas por el gobierno... y si hoy permitimos que nos escuchen, vigilen, graben, por medio de dispositivos dentro de nuestros propios hogares... qué permitiremos mañana? qué más falta?

Fuente: https://youtu.be/ok89WOdz1PI